Explorez nos articles.

SIM swapping : quand votre numéro de téléphone devient une arme

Lorsqu'un pirate convainc votre opérateur de transférer votre numéro de téléphone sur une nouvelle carte SIM, il s'ouvre un accès quasi illimité à vos comptes et données personnelles.

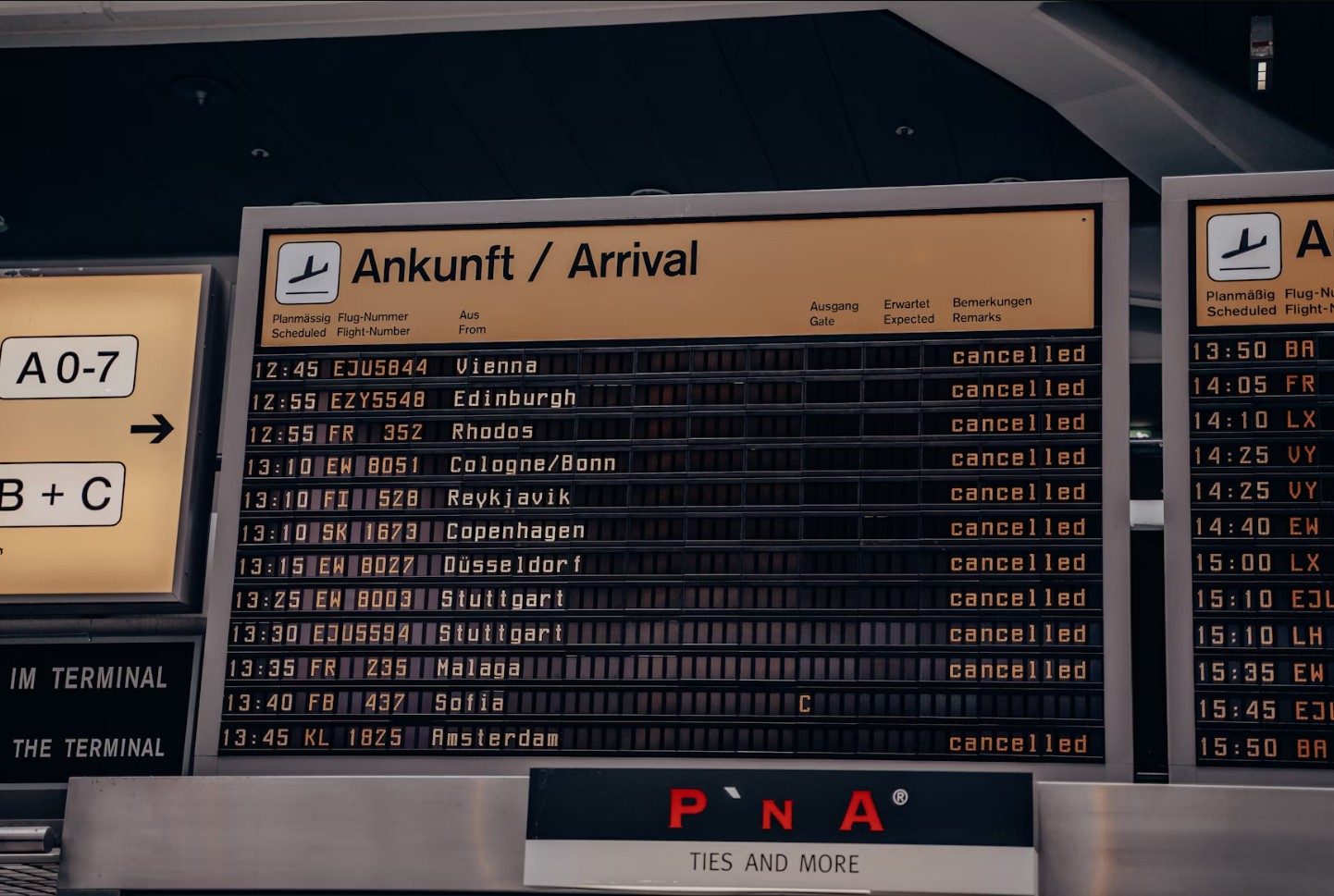

Paralysie dans le ciel européen : la cyberattaque qui sème la pagaille dans les aéroports

Dans la nuit du 19 au 20 septembre 2025, une cyberattaque visant le logiciel MUSE (Multi-User System Environment), utilisé pour la gestion des enregistrements des bagages développé par Collins Aerospace, a paralysé une partie du ciel européen.

Windows : patch tuesday de septembre : décryptage d’une mise à jour de sécurité cruciale pour windows

Le patch tuesday de septembre de Microsoft corrige 81 vulnérabilités dont 2 failles zero day.

Zero Trust, kesako ?

En cybersécurité, le principe du zero trust est fréquemment évoqué, en quoi cela consiste-t-il vraiment ? Décryptage.

Des données très sensibles

Les GAFA détiennent déjà de nombreuses informations sur chacun de nous. Pourtant, certaines informations personnelles qui sont encore en notre possession attirent la convoitise de cybercriminels.

Cyberattaque avortée contre l’écosystème JavaScript, quand un échec révèle les failles de notre sécurité logicielle

Une tentative d’attaque par empoisonnement déjouée grâce à des conditions d’activation trop strictes qui révèle des failles structurelles de la supply chain logicielle.

La course à l'armement cybernétique basée sur l'IA : des exploits zero-day en quelques minutes !

Des outils autrefois réservés aux experts sont désormais entre les mains de cybercriminels, automatisant des attaques complexes en seulement quelques minutes.

L'IA qui Lit entre les Lignes de Code : La Nouvelle Gardienne de la Cybersécurité

La complexité des applications explose et les cybermenaces se sophistiquent, les outils traditionnels de sécurité montrent leurs limites.

Alerte, une cyberattaque touche le cœur du système de santé régional

L'actualité regorge quotidiennement d'annonces de cyberattaques, aucun organisme ne semble pouvoir y échapper. Après les hôpitaux, les services centraux sont attaqués.